Negli ultimi anni abbiamo assistito ad una profonda trasformazione nel mondo del lavoro, con mobilità e trasformazione digitale come nuove imprescindibili esigenze.

Una comunicazione al passo con queste necessità è, ad oggi, la chiave del successo.

In questo contesto, la telefonia VoIP (Voice over Internet Protocol) si presenta come una vera rivoluzione, capace di offrire opportunità impensabili con le tradizionali linee telefoniche

Esploriamo in 5 punti i vantaggi competitivi di questa tecnologia che faranno crescere la tua piccola o media impresa, in termini di efficienza, flessibilità e contenimento dei costi.

Economico e Scalabile

Grazie alla natura basata su protocolli Internet per la trasmissione dei dati vocali e alla possibilità di installare il centralino in Cloud, la telefonia IP permette di abbattere i costi rispetto ai sistemi di comunicazione tradizionali.

Non solo i costi delle chiamate sono inferiori, ma vengono abbattuti notevolmente anche quelli di manutenzione e gestione del sistema, poiché non necessita di hardware e cablaggi dedicati.

Inoltre, questa soluzione è altamente scalabile: consente alla tua impresa di espandersi senza problemi e di adattare il sistema alle mutevoli esigenze di comunicazione, evitando di dover investire in ulteriori e costosi dispositivi hardware.

Accesso Universale

Flessibilità e mobilità sono indispensabili per il successo della tua impresa.

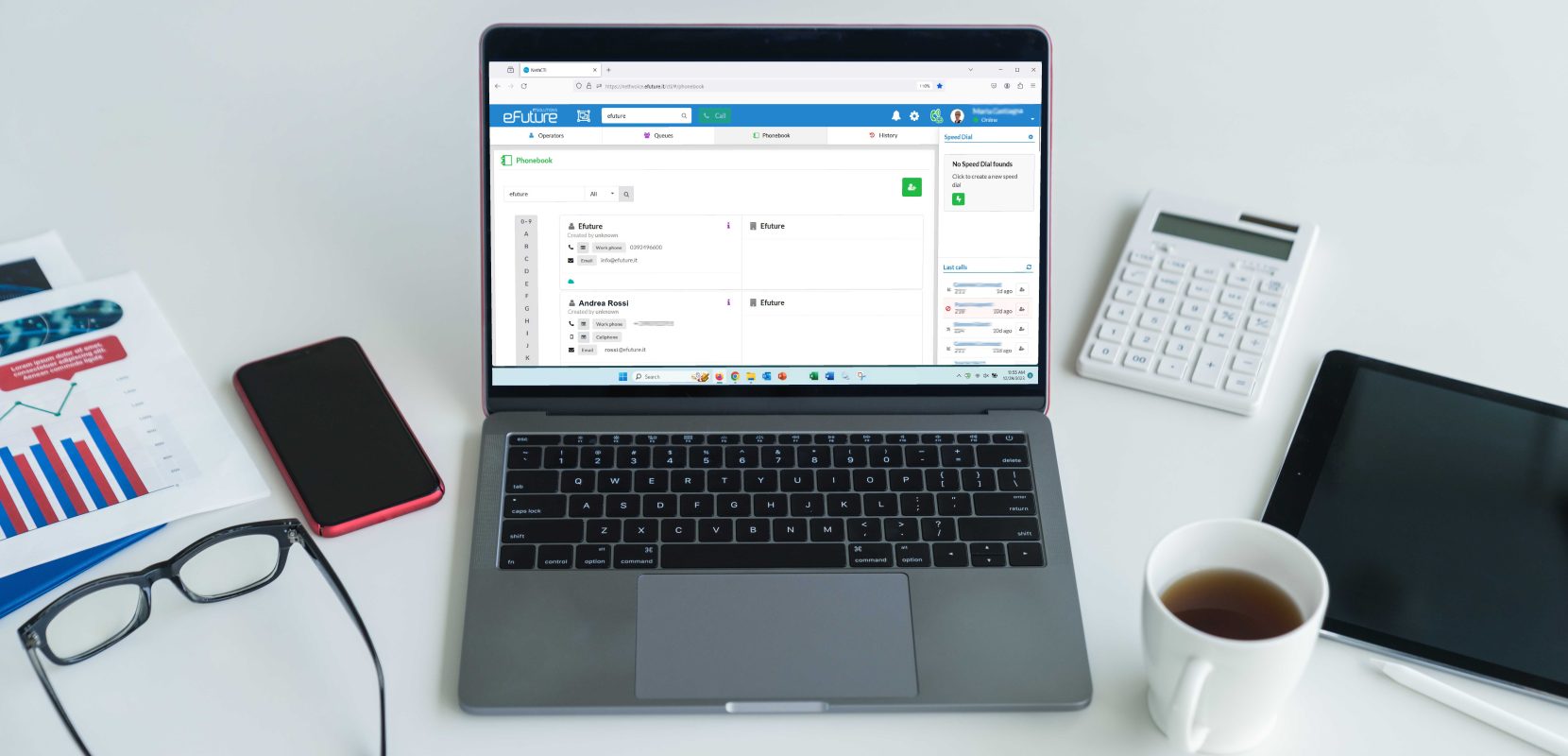

Un centralino VoIP garantisce la possibilità di effettuare o ricevere chiamate tramite telefoni fissi, cordless, pc o smartphone da qualsiasi luogo connesso a Internet.

Questo significa consentire ai tuoi dipendenti di lavorare da remoto con accesso a tutte le comunicazioni aziendali e di rimanere connessi in modo efficace anche quando sono in movimento, migliorando la produttività aziendale, oltre a garantire una maggiore reattività e un servizio clienti di alta qualità.

Funzionalità Avanzate

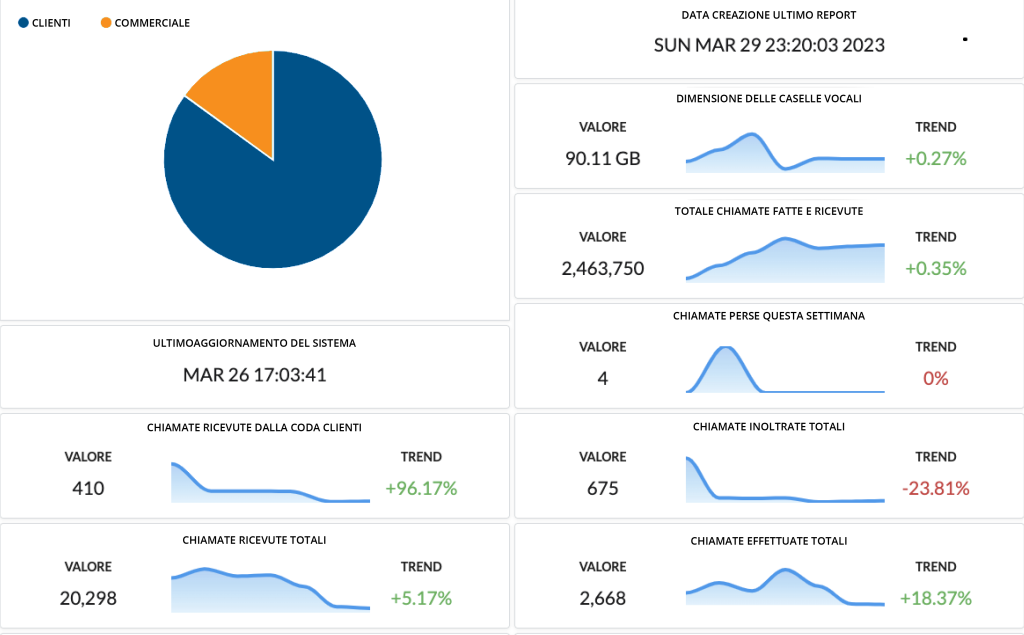

Oltre alle chiamate vocali standard, i centralini aziendali VoIP offrono una gamma di funzionalità avanzate: gestione delle code delle chiamate, registrazione delle chiamate, conferenze virtuali, condivisione del desktop e video chiamate tra interni, oltre a una dettagliata reportistica.

Queste caratteristiche migliorano la gestione delle comunicazioni aziendali, garantendo una maggiore efficienza operativa.

Integrazione con altre applicazioni aziendali

Avere a disposizione diverse tecnologie basate sullo stesso linguaggio apre le porte al dialogo tra queste.

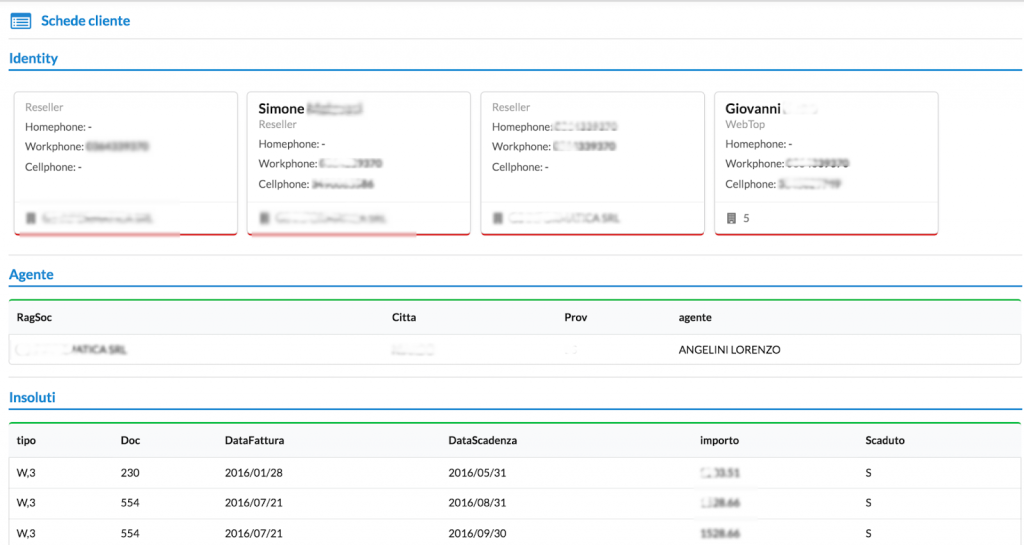

Significa poter integrare il sistema di telefonia ad esempio al software CRM, così da avere tutto il Db aziendale a portata di mano.

Puoi sapere immediatamente chi ti sta contattando, a quale azienda appartiene, se ha ordini pendenti, insolvenze o altro, consentendo l’indirizzamento delle chiamate all’interno interessato o ancora registrare automaticamente le chiamate.

Una gestione delle chiamate organizzata ed efficiente è un vantaggio competitivo indiscutibile per la tua azienda.

Sicurezza

Un passo in più, per consentire alla tua azienda di concentrarsi sul proprio core business, senza doversi preoccupare d’altro, è la scelta di un servizio VoIP gestito.

Affidarsi ad uno specialista significa garantire alla propria attività un elevato standard di sicurezza: vedrai assicurate la riservatezza e l’integrità delle comunicazioni aziendali, l’esecuzione di tutti gli aggiornamenti e la prevenzione di blocchi e rallentamenti dovuti ad obsolescenza tecnologica

Investire in un centralino VoIP gestito significa abbracciare il futuro delle comunicazioni aziendali, garantendo che la tua impresa rimanga competitiva nell’era digitale.

Vuoi introdurre nella tua azienda la tecnologia VoIP?

Clicca ??QUI e scopri il nostro servizio gestito Safe Communication, la soluzione completa e all’avanguardia per le piccole e medie imprese in Italia.

o ??CONTATTACI direttamente a: [email protected]

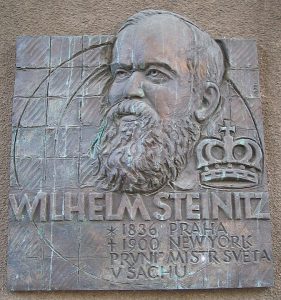

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]