La maggior parte degli imprenditori sa che, per ampliare la propria attività e lasciare un’impronta sul mercato, è fondamentale prendersi cura dei propri clienti.

I clienti sono la linfa vitale di ogni attività. Ma, troppo spesso, si dimentica e si perde di vista il motivo per cui si è iniziato a fare business: la dedizione verso il cliente, il quale inevitabilmente risentirà di questa mancanza di attenzioni.

Dare per scontati i clienti è un errore imperdonabile.

I nostri clienti si sentono apprezzati e valorizzati? Si sentono trattati come se fossero il nostro unico cliente?

Per rispondere a queste domande, ci siamo chiesti COME prenderci cura dei nostri clienti per offrire loro sempre nuove possibilità e accrescere la qualità del loro lavoro.

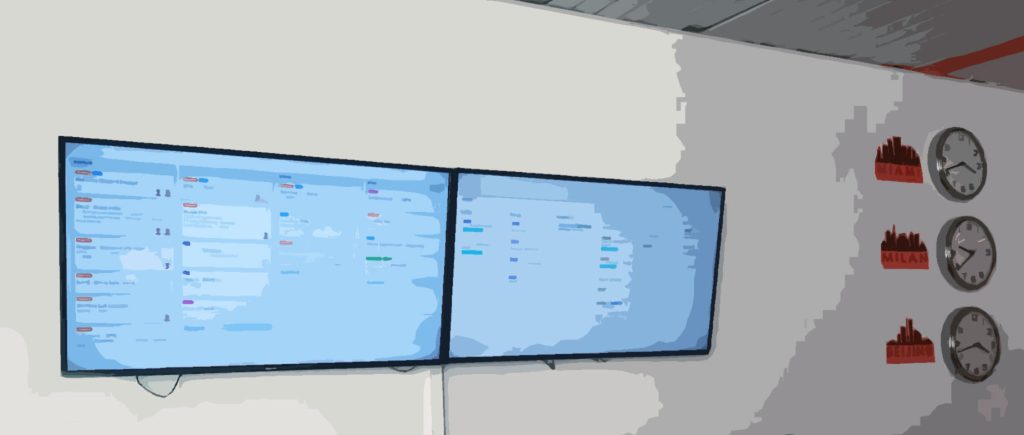

Abbiamo quindi creato diversi strumenti basati sulla condivisione e sul concetto di “CARE – Client Approach Reachable Excellence”.

Servire il cliente non solo a parole, ma con azioni specifiche e orientate a fargli raggiungere l’eccellenza.

Nascono per questo i nostri “Coffee Talks”, uno strumento di incontro e confronto diretto.

Si tratta di incontri informali, colazioni di lavoro, dove ci si confronta tra imprenditori discutendo liberamente di nuove idee, suggerimenti e obiettivi per il futuro.

Vogliamo conoscere ogni dettaglio delle sfide e delle difficoltà dei nostri clienti, vogliamo che possano confrontarsi e fare networking tra di loro e vogliamo supportarli strategicamente, sapendo che il loro successo sarà sempre il nostro successo.

I tradizionali incontri di consulenza sono innegabilmente utili, ma quando si riesce a creare un rapporto di complicità, attraverso un dialogo aperto, sereno e collaborativo, questo crea vere sinergie e vero valore.

Quello che stiamo facendo in Efuture è dunque assicurarci di mantenere un dialogo continuo e regolare con tutti i clienti e di servire ciascuno in modo appropriato.

Sono incredibili gli scenari e le opportunità che si aprono quando realtà differenti si confrontano su di uno stesso argomento, il know how di uno diventa spunto per l’altro e viceversa e insieme possiamo creare la rete necessaria per crescere.

Sentirsi a proprio agio e iniziare a fidarsi del partner aziendale è il primo passo di questo percorso di crescita, quale momento migliore per farlo se non a colazione?

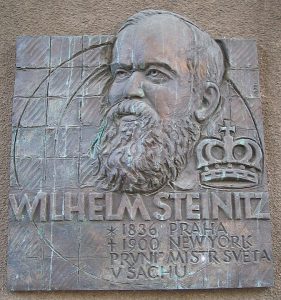

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]