Immagina di avere un ufficio fantastico, con pc performanti e sempre aggiornati, server potenti e storage illimitati… il tutto senza dover comprare, configurare e mantenere nulla… non è un sogno, è IaaS!

IaaS, ovvero Infrastructure as a Service, è come un servizio di noleggio per l’infrastruttura IT della tua azienda. In parole semplici, invece di acquistare costosi server, reti e dispositivi di storage, sfrutti quelli messi a disposizione da un fornitore Cloud. Avrai così accesso a tutte le risorse di calcolo, storage e rete di cui hai bisogno, senza dover acquistare e gestire l’hardware fisico, potrai scalare l’infrastruttura in base alle tue esigenze e pagherai solo per le risorse che utilizzi.

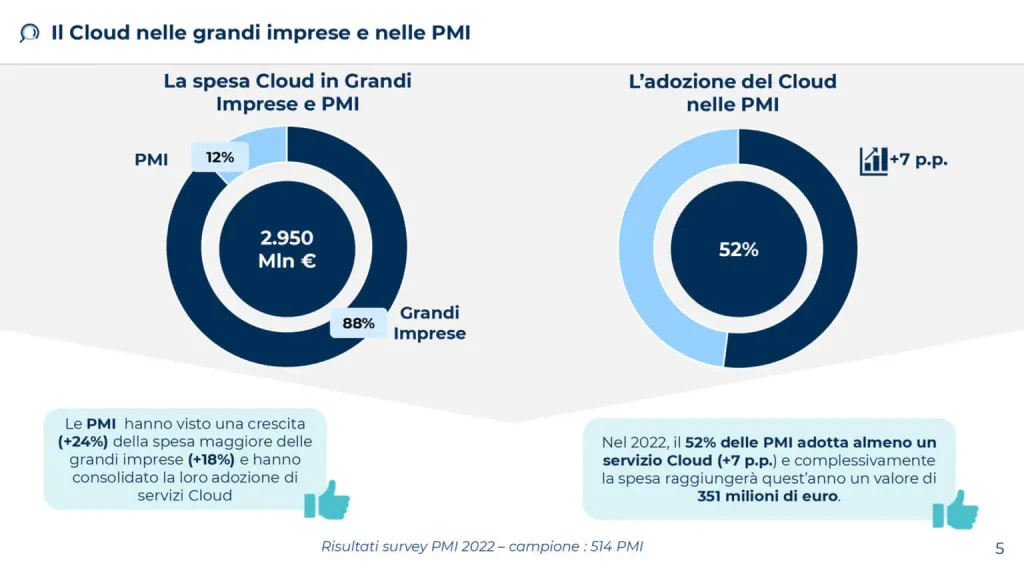

Questo approccio ha già rivoluzionato il modo in cui tante aziende gestiscono le loro risorse IT.

Tuttavia, molte PMI temono che l’adozione di servizi IaaS possa comportare la perdita di controllo sui propri dati. Questa preoccupazione è del tutto comprensibile, ma è importante sapere che le soluzioni IaaS private sono progettate proprio per garantire la massima sicurezza e controllo.

A differenza delle soluzioni di cloud pubblico, dove le risorse sono condivise con altri utenti, l’IaaS privata è dedicata esclusivamente alla vostra azienda.

Questo significa che avete il controllo totale sui vostri dati e sulle vostre applicazioni, proprio come se fossero ospitati sui server fisici all’interno della vostra struttura.

Non solo sicurezza

Quali vantaggio offre adottare una soluzione IaaS privata?

- Controllo e Sicurezza Con un’infrastruttura cloud privata, i dati rimangono sotto il vostro diretto controllo. Potete implementare le stesse misure di sicurezza utilizzate nei vostri server fisici, con l’aggiunta della protezione avanzata offerta dai fornitori di servizi cloud. Questo include firewall, crittografia, e monitoraggio continuo per rilevare e prevenire qualsiasi minaccia.

- Prestazioni Ottimizzate Le soluzioni IaaS private sono altamente scalabili e flessibili. Potete aumentare o diminuire le risorse in base alle vostre esigenze, senza dover investire in costosi hardware aggiuntivi. Questo permette di ottimizzare le performance dei vostri sistemi IT, garantendo tempi di risposta rapidi e affidabilità.

- Riduzione dei Costi Operativi Con l’IaaS privata, paghi solo per le risorse che utilizzate. Questo modello di pagamento a consumo consente di ridurre significativamente i costi operativi. Non dovrete più preoccuparvi della manutenzione dell’hardware, poiché questi sono gestiti dal fornitore del servizio.

- Sostenibilità L’adozione di soluzioni IaaS riduce significativamente la necessità di hardware fisico e di conseguenza il consumo energetico della tua azienda e le problematiche relative al ciclo di vita delle componenti fisiche.

Vera sostenibilità?

Se sono evidenti i vantaggi per i consumatori finali, tuttavia il problema della sostenibilità viene risolto solo in parte.

Condividere la potenza di calcolo dei server con più aziende riduce gli sprechi, ma non è sufficiente, perché le problematiche tolte alle singole aziende vengono riversate sui Data Center.

Basta pensare che i Data Center, secondo l’Agenzia Internazionale dell’Energia, consumano a livello mondiale circa 220-320 TWh/anno, pari a circa l’1% del consumo energetico mondiale totale.

Ma per fortuna i grandi operatori si stanno muovendo.

E’ nato nel 2021 il Climate Neutral Data Centre Pact*, un impegno spontaneo senza precedenti, per guidare in modo proattivo la transizione verso un’economia neutra dal punto di vista climatico. Si tratta di un’iniziativa di autoregolamentazione finalizzata a rendere i data center neutrali dal punto di vista climatico entro il 2030, attraverso l’efficientamento di 5 principali aree:

- acquistare energia al 100% priva di emissioni di carbonio;

- conservazione dell’acqua;

- riutilizzare, riparare e riciclare i server;

- cercare modi per riciclare il calore;

- dimostrare l’efficienza energetica con obiettivi misurabili.

La strada è tracciata e la scelta di un sistema IaaS sarà davvero sostenibile non solo per la tua economia aziendale, ma a livello globale.

Cosa aspetti a migliorare l’efficienza operativa, ridurre i costi e aumentare la tua sostenibilità, senza compromettere la sicurezza dei tuoi dati?

CONTATTACI o inviaci una mail a: [email protected] per una consulenza gratuita e scopri come l’IaaS può trasformare la tua azienda!

* https://www.climateneutraldatacentre.net/