13 marzo 2024

Ecco i principali motivi per cui le aziende non possono più farne a meno.

La tecnologia che nel 2024 abbiamo a disposizione è un sospiro di sollievo per l’operatività di molti imprenditori.

Pensa a com’era la vita delle aziende 30 anni fa, quando la tecnologia era ancora agli albori:

● il 99% del lavoro era svolto su carta

● il margine di errore era più ampio

● i tempi di archiviazione erano più lunghi

Da quando invece pc e software, che permettono l’archiviazione in modo sicuro, sono entrati nelle realtà aziendali, gli stessi dipendenti e amministratori ne hanno procurato fin da subito un estremo beneficio in termini di sicurezza.

Questo perché, soprattutto con l’avvento del backup in Cloud, le aziende hanno la possibilità di proteggere tutti i dati necessari alla sopravvivenza del loro business, fuori dal perimetro aziendale; questa soluzione esiste da diversi anni, tuttavia molte aziende ancora la ignorano.

Ma cos’è una “nuvola di file”?

Uno spazio nel quale archiviare dati, salvati e custoditi in data center sicuri , al quale si accede via internet.

Agli albori di Internet, nei diagrammi tecnici molto spesso si usava rappresentare i server e l’infrastruttura IT sotto forma di una nuvola.

Man mano che sempre più processi sono passati a questa soluzione in rete di “server e infrastruttura”, gli specialisti hanno iniziato a dire di “spostare le cose nel cloud”, un modo rapido per indicare dove stessero avendo luogo tali processi.

Quale è il suo scopo?

Proteggere i dati con cui ogni giorno la tua azienda fa il proprio business

Il Cloud può essere molto utile per effettuare backup periodici dei dati su un dispositivo diverso da quello locale e, magari, anche in un’area geografica diversa da dove si trovano i dati originali.

In questo modo, un backup in cloud, può scongiurare la perdita irrimediabile di dati nel momento in cui un server o un pc critico si dovesse danneggiare o venisse compromesso.

Fin troppi sono gli incidenti che possono verificarsi nelle aziende ogni giorno:

● da quelli più lievi, come un recupero di un file eliminato per sbaglio da un tuo dipendente o collaboratore, senza il quale, potrebbe verificarsi il rallentamento di tempi operativi;

● fenomeni atmosferici, che purtroppo sono imprevedibili;

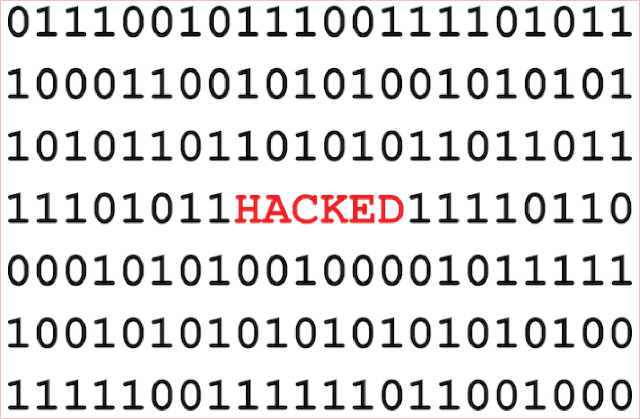

● perdita di dati dovuto ad attacchi informatici che si stanno verificando sempre più frequentemente negli ultimi anni.

Come afferma Il Sole 24Ore in un recente articolo*: “Attacchi Hacker in crescita in Italia e nell’80% dei casi le vittime sono Pmi”.

Prova ad immaginare, basta un click di un tuo collaboratore su un link compromesso per:

● avere tutti i dispositivi aziendali non utilizzabili;

● non recuperare più file e dati di amministrazione, logistica e operatività che ti permettevano di lavorare;

● perdere e mettere a rischio i dati dei tuoi clienti. Con conseguente rischio di denunce da parte e severe sanzioni per non aver mantenuto fede alla l’articolo 32 del GDPR, che specifica come “il titolare deve mettere in atto misure adeguate per garantire la sicurezza dei dati”.

Con una soluzione di salvataggio in Cloud, questi rischi sarebbero ridotti al minimo.

Avresti la possibilità, semplicemente contattando il tuo referente IT, di tornare in possesso di tutti i dati aziendali e continuare il tuo business.

Metti al sicuro la tua azienda e la sicurezza dei tuoi clienti con una soluzione affidabile e costantemente monitorata.

Se ancora non hai per la tua azienda un sistema di backup in cloud, scopri Safe Backup o CONTATTACI ora, un nostro consulente specializzato sarà disponibile a illustrarti le migliori soluzioni per proteggere il tuo business.

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]